5 méthodes d'authentification à deux facteurs, leurs avantages et inconvénients

De La Technologie / / December 19, 2019

Sur l'utilisation de l'authentification à deux facteurs pour la protection sécurisée de leurs données sur le web d'aujourd'hui pensent de plus en plus de gens. De nombreux arrêts de la complexité et incompréhensibilité de la technologie, il est pas étonnant, parce qu'il ya plusieurs options pour sa mise en œuvre. Nous examinerons tous, en examinant les avantages et les inconvénients de chacun.

Au cœur de l'authentification à deux facteurs est l'utilisation non seulement des paquets traditionnels « login-mot de passe », mais aussi une couche supplémentaire protection - le soi-disant deuxième facteur, dont la possession est nécessaire pour confirmer l'accès de gain à un compte ou un autre données.

Exemple le plus simple d'authentification à deux facteurs, qui est constamment confronté par chacun d'entre nous - un retrait en espèces à un guichet automatique. Pour obtenir de l'argent, vous avez besoin d'une carte que vous seul avez, et le code PIN que vous seul connaissez. Après avoir obtenu votre carte, l'attaquant ne sera pas en mesure de retirer de l'argent sans connaître le code PIN et juste ne peut pas obtenir l'argent le savoir, mais ne pas avoir la carte.

Par le même principe d'authentification à deux facteurs permet d'accéder à vos comptes sur les réseaux sociaux, au courrier électronique et d'autres services. Le premier facteur est la combinaison de nom d'utilisateur et mot de passe, ainsi qu'une seconde peut agir suivant 5 choses.

SMS-codes

Confirmation par SMS-code fonctionne très simplement. Vous, comme d'habitude, entrez votre nom d'utilisateur et mot de passe et votre numéro de téléphone recevra SMS avec un code qui doit être saisi pour accéder à votre compte. Voilà tout. L'entrée suivante est envoyée à un autre code SMS, valable uniquement pour la session en cours.

avantages

- Générer de nouveaux codes pour chaque entrée. Si un attaquant de pirater votre nom d'utilisateur et mot de passe, ils ne peuvent rien faire sans un code.

- La liaison à un numéro de téléphone. Entrée ne peut pas être sans votre téléphone.

lacunes

- S'il n'y a pas de couverture réseau, vous ne pourrez pas vous connecter.

- Il existe une possibilité théorique de substitution des nombres par un opérateur de services ou employés des salons de connexion.

- Si vous êtes autorisé et obtenez des codes au même appareil (par exemple, un smartphone), il cesse d'être une protection à deux facteurs.

Applications authentificateurs

Ce mode de réalisation est en grande partie similaire à la précédente, avec la seule différence que, au lieu de recevoir des codes SMS, ils sont générés sur le dispositif en utilisant une application particulière (Google Authenticator, Authy). Lors de l'installation, vous recevez une clé primaire (le plus souvent - sous la forme d'un QR-code), sur la base duquel une en utilisant des mots de passe de temps des algorithmes de chiffrement générés avec une validité de 30 à 60 secondes. Même si nous supposons que les attaquants seront en mesure d'intercepter les 10, 100 ou même 1000 mots de passe pour prédire avec eux, ce sera le mot de passe suivant, tout simplement impossible.

avantages

- Pour l'authentificateur n'a pas besoin d'un signal cellulaire, il suffit de se connecter à Internet lors de la configuration initiale.

- Support de plusieurs comptes dans un seul authentificateur.

lacunes

- Si les attaquants ont accès à la clé primaire sur votre appareil ou en piratant le serveur, ils seront en mesure de générer des mots de passe de l'avenir.

- Si vous utilisez un authentificateur sur le même appareil, avec lequel l'entrée est perdu à deux facteurs.

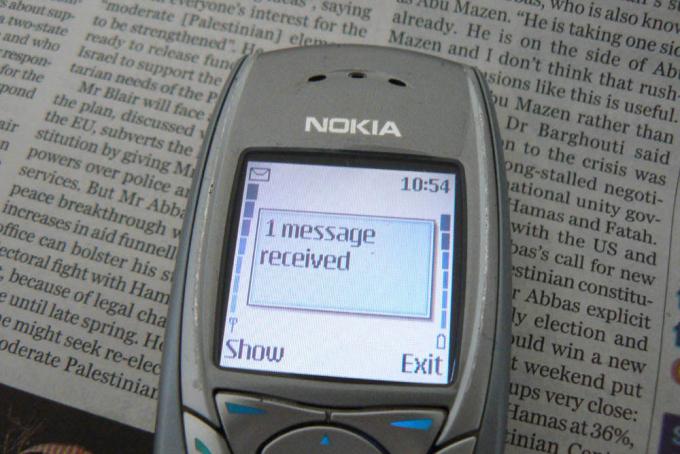

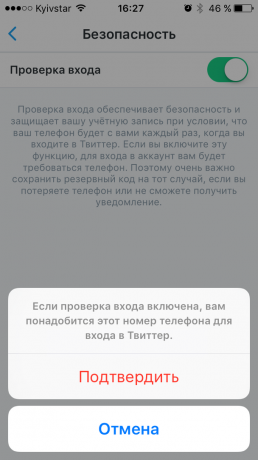

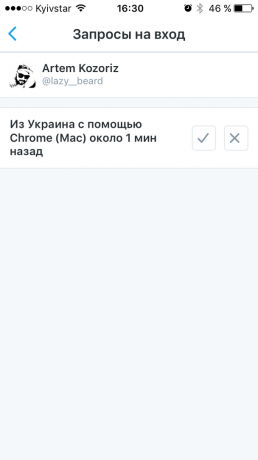

Vérification de la connexion à l'aide des applications mobiles

Ce type d'authentification peut être appelé un ramassis de toutes les précédentes. Dans ce cas, au lieu des codes de demande, ou les mots de passe uniques, vous devez confirmer votre entrée avec les appareils mobiles avec l'application de service. Il est stocké sur l'appareil clé privée, qui est contrôlé à chaque entrée. Il fonctionne sur Twitter, Snapchat, et une variété de jeux en ligne. Par exemple, lorsque vous entrez votre Twitter compte dans une version web, vous entrez un login et mot de passe, puis sur le smartphone recevoir une notification avec une demande d'entrée après confirmation que votre navigateur ouvre bande.

avantages

- Vous n'avez pas besoin d'entrer quoi que ce soit à l'entrée.

- Indépendance du réseau cellulaire.

- Support de plusieurs comptes dans une seule application.

lacunes

- Si un attaquant de détourner la clé privée, ils peuvent vous faire passer.

- Le sens de l'authentification à deux facteurs est perdu lorsque vous utilisez le même appareil pour se connecter.

jetons matériels

Les physique (ou matériel) jetons sont la méthode la plus fiable d'authentification à deux facteurs. En tant que dispositifs séparés, jetons matériels, contrairement à toutes les méthodes énumérées ci-dessus, pour tout scénario ne perdra pas ses deux composantes de facteur. Le plus souvent, ils sont présentés sous la forme d'une clé USB avec son propre processeur, la génération de clés cryptographiques, qui sont entrés automatiquement lorsque vous vous connectez à un ordinateur. Sélection de la clé dépend du service particulier. Google, par exemple, recommande utiliser les jetons standards protocole FIDOU2F, dont les prix commencent à 6 $ hors livraison.

avantages

- SMS et des applications.

- Il n'y a pas besoin dans l'appareil mobile.

- Il est tout à fait indépendants des appareils.

lacunes

- Vous devez acheter séparément.

- Non pris en charge dans tous les services.

- Lorsque vous utilisez plusieurs comptes devront porter un tas de jetons.

clés de secours

En fait, ce n'est pas un processus séparé et une solution de repli en cas de perte ou de vol d'un smartphone, qui représente le mot de passe d'un temps ou un code de vérification. Lorsque vous configurez l'authentification à deux facteurs dans chaque service que vous donne plusieurs clés de sauvegarde pour une utilisation d'urgence. Avec leur aide, vous pouvez vous connecter à votre compte, et les périphériques configurés unlink ajouter de nouveaux. Ces clés doivent être stockés dans un endroit sûr, pas sous la forme d'une capture d'écran sur votre téléphone ou un fichier texte sur votre ordinateur.

Comme vous pouvez le voir, l'utilisation de l'authentification à deux facteurs, il y a quelques nuances, mais ils semblent être difficiles seulement à première vue. Quel devrait être le meilleur équilibre entre la protection et de commodité, chacun décide pour lui-même. Mais dans tous les cas, tous les problèmes sont plus que justifiées en ce qui concerne la sécurité des données de paiement ou des renseignements personnels ne sont pas destinés à des regards indiscrets.

Où peut et doit permettre l'authentification à deux facteurs, ainsi que ce que ses services prennent en charge, peut être lu ici.